Fachbeiträge

Neuigkeiten zu IT-Themen und Comp4U

Im dritten Teil der Reihe zur E-Mail-Security werden drei Funktionen vorgestellt, die die Wirksamkeit im Tagesgeschäft deutlich erhöhen – mit klarem Nutzen und überschaubarem Aufwand:

Im dritten Teil der Reihe zur E-Mail-Security werden drei Funktionen vorgestellt, die die Wirksamkeit im Tagesgeschäft deutlich erhöhen – mit klarem Nutzen und überschaubarem Aufwand:

Die Lage: SonicWall hat bestätigt, dass Unbefugte die Konfigurations-Backups aller Kunden abrufen konnten, die die MySonicWall-Cloud-Backup-Funktion genutzt haben. Die frühere „< 5 %“-Einschätzung wurde nach der forensischen Untersuchung widerrufen. Die Dateien enthalten vollständige Konfigurationsdetails; hinterlegte Zugangsdaten sind verschlüsselt, dennoch liefern die Backups eine präzise Landkarte der Verteidigung (Regeln, VPN-Profile, Dienste) und erhöhen damit das Risiko gezielter Angriffe.

Die Lage: SonicWall hat bestätigt, dass Unbefugte die Konfigurations-Backups aller Kunden abrufen konnten, die die MySonicWall-Cloud-Backup-Funktion genutzt haben. Die frühere „< 5 %“-Einschätzung wurde nach der forensischen Untersuchung widerrufen. Die Dateien enthalten vollständige Konfigurationsdetails; hinterlegte Zugangsdaten sind verschlüsselt, dennoch liefern die Backups eine präzise Landkarte der Verteidigung (Regeln, VPN-Profile, Dienste) und erhöhen damit das Risiko gezielter Angriffe.

Postfächer von Geschäftsführung, Finanzverantwortlichen, Einkauf, Personal oder IT sind besonders attraktiv: Hier werden Budgets freigegeben, Kontodaten geändert und sensible Entscheidungen vorbereitet. Angreifer setzen auf Täuschung und Tempo – kurze Nachrichten, hoher Druck, der Anschein von Vertraulichkeit. Ziel ist es, diese Angriffe früh zu erkennen, Fehlalarme niedrig zu halten und schnelle Entscheidungen zu ermöglichen.

Immer noch oft unterbewertet: Informationssicherheit und Datenschutz sind heute Grundvoraussetzung für den Betrieb jeder Organisation. Unternehmen müssen sicherstellen, dass Informationen korrekt, vollständig und vertraulich behandelt werden. Gleichzeitig ist es unverzichtbar, dass die technischen Systeme, auf denen diese Informationen gespeichert, verarbeitet oder übertragen werden, zuverlässig funktionieren und wirksam gegen eine Vielzahl an Gefährdungen geschützt sind – von klassischen Angriffen bis zu immer neu entstehenden Bedrohungen.

Offensichtlich ein heißes Thema und Klickchampion bei unserer Datenschutz-Tochter Datiq GmH: Unternehmen erhalten immer wieder Anfragen von Ermittlungsbehörden zu Beschäftigtendaten – etwa bei Betrugsverdacht, Verkehrsunfällen mit Firmenwagen oder internen Delikten. Die Herausforderung: kooperativ bleiben und rechtskonform handeln, ohne unnötige Risiken einzugehen. Wichtig ist, weder in Panik zu verfallen, noch untätig zu bleiben. In der Regel sind Anfragen berechtigt, aber auch hier gibt es klare Spielregeln für beide Seiten.

E-Mail ist das zentrale Arbeitsmittel – und deshalb das bevorzugte Ziel für Angriffe. Typische Muster sind Täuschungen (z. B. gefälschte „Chef“-Mails), präparierte Links, infizierte Anhänge oder QR-Codes, die auf manipulierte Seiten führen. Ein Klick kann reichen, um Zugangsdaten zu stehlen, Konten zu übernehmen oder Schadsoftware einzuschleusen. Gleichzeitig muss Kommunikation reibungslos funktionieren: Zu strenge Filter blockieren Geschäftspost, zu lasche Regeln lassen Risiken durch. Wirksamer Schutz braucht daher mehrere Schutzschichten, laufende Pflege und klare Abläufe.

E-Mail ist das zentrale Arbeitsmittel – und deshalb das bevorzugte Ziel für Angriffe. Typische Muster sind Täuschungen (z. B. gefälschte „Chef“-Mails), präparierte Links, infizierte Anhänge oder QR-Codes, die auf manipulierte Seiten führen. Ein Klick kann reichen, um Zugangsdaten zu stehlen, Konten zu übernehmen oder Schadsoftware einzuschleusen. Gleichzeitig muss Kommunikation reibungslos funktionieren: Zu strenge Filter blockieren Geschäftspost, zu lasche Regeln lassen Risiken durch. Wirksamer Schutz braucht daher mehrere Schutzschichten, laufende Pflege und klare Abläufe.

Am 9. September 2025 (zweiter Dienstag im Monat) hat Microsoft die Sicherheits‑ und Qualitätsupdates für Windows, Office und weitere Produktbereiche veröffentlicht. Je nach Zählweise wurden rund 80–86 Microsoft‑CVE adressiert. Tenable zählt 80 CVEs (8 „Critical“, 72 „Important“) und 1 öffentlich bekannt gemachte Schwachstelle, während SANS ISC 86 CVEs für Microsoft‑Produkte nennt (abweichende Methodik, inkl. einiger OSS‑Komponenten in Azure/Linux). Hinweise auf aktiv ausgenutzte Zero‑Days liegen für diesen Patchday nicht vor; zwei Schwachstellen waren vorab öffentlich bekannt. Für Unternehmensumgebungen relevant sind neben mehreren Windows‑ und Office‑Lücken vor allem Themen wie NTLM‑Eskalation, Hyper‑V‑Isolationsgrenzen, SMB‑Härtung sowie SharePoint/SQL Server.

Wer ein modernes Gerät oder eine Maschine nutzt, erzeugt damit ständig Daten – von Betriebsstunden über Fehlermeldungen bis hin zu Nutzungsprofilen. Bisher blieben diese Informationen oft beim Hersteller, während die Kunden kaum Einblick hatten. Mit dem EU Data Act 2025 hat die EU hier einen Schlussstrich gezogen: Seit dem 12. September 2025 gilt ein verbindliches Recht auf Datenzugang. Nutzer können die von ihren Produkten erzeugten Daten nun selbst einsehen oder Dritten zur Verfügung stellen. Das verändert nicht nur Verträge, sondern auch die Machtverhältnisse zwischen Herstellern und Kunden.

Viele Schlagzeilen zur EU-KI-Verordnung übertreiben. Fakt ist: Nicht jedes Unternehmen ist gleichermaßen betroffen, und einen KI-Beauftragten gibt es nicht. Unser Fachbeitrag zeigt, wie Sie die Anforderungen aus § 4 realistisch einordnen – und welche einfachen Schritte jetzt sinnvoll sind.

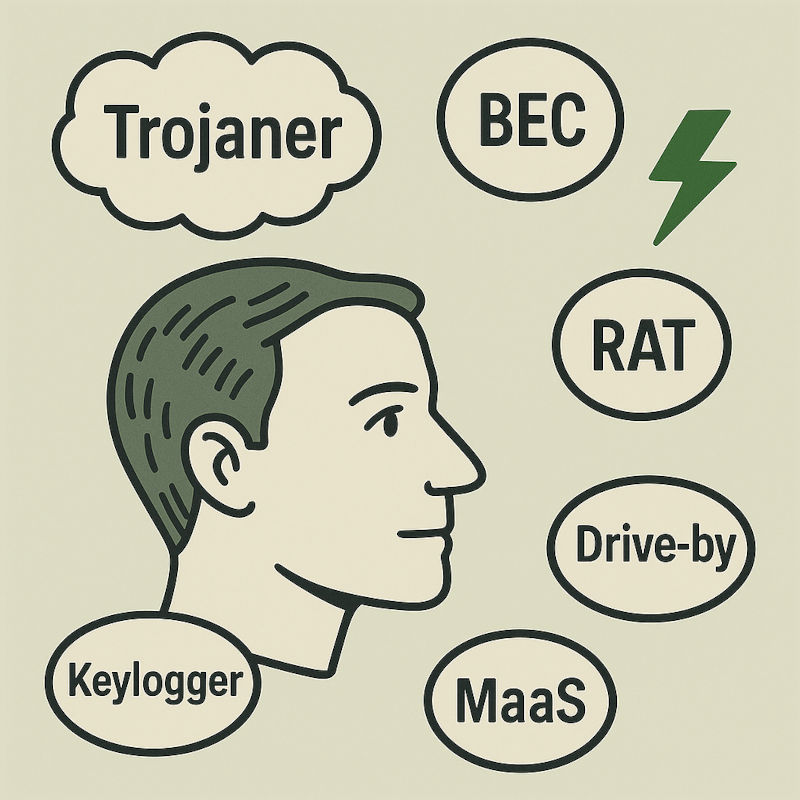

In dieser Folge geht es um die Mittel und Methoden, die Angreifer gezielt einsetzen: von Keyloggern über Malware-Frameworks bis hin zu täuschend echten digitalen Signaturen. Ziel ist es, typische Begriffe einzuordnen, die das Arsenal und Verhalten von Cyberkriminellen beschreiben – jenseits der technischen Lücke oder des einen Exploits.

In dieser Folge geht es um die Mittel und Methoden, die Angreifer gezielt einsetzen: von Keyloggern über Malware-Frameworks bis hin zu täuschend echten digitalen Signaturen. Ziel ist es, typische Begriffe einzuordnen, die das Arsenal und Verhalten von Cyberkriminellen beschreiben – jenseits der technischen Lücke oder des einen Exploits.

Comp4U GmbH

Robert-Bosch-Str. 5

63225 Langen

Tel: +49 (0) 6103-9707-500

E-Mail: info@comp4u.de

Kontakt aufnehmen