Fachbeiträge

Neuigkeiten zu IT-Themen und Comp4U

Die Comp4U GmbH erhält offiziellen Eintrag im bundesweiten Präqualifizierungsregister

Wenn öffentliche Auftraggeber IT-Dienstleistungen einkaufen, stehen sie unter besonderem Druck: Projekte müssen sicher, zuverlässig und nachvollziehbar vergeben werden. Partnerunternehmen müssen ihre Leistungsfähigkeit belegen, Risiken reduzieren und stabile Prozesse vorweisen. Genau aus diesem Grund haben wir uns entschieden, den umfassenden Prüfprozess der Auftragsberatungsstelle durchlaufen – und sind nun offiziell im bundesweiten Präqualifizierungsregister eingetragen.

Damit ist Comp4U als qualifizierter Anbieter für öffentliche IT-Aufträge bestätigt. Und ja: Darauf sind wir stolz. Denn die Präqualifizierung ist weit mehr als ein formaler Stempel.

Unternehmen verlassen sich gerne darauf, dass ihre Agentur die Website datenschutzkonform einrichtet – und genau das ist einer der gefährlichsten Irrtümer. Agenturen aktivieren Plugins, Schriftarten, Tracking-Lösungen, Analysetools und CDNs aus technischer Routine, ohne die datenschutzrechtlichen Folgen zu prüfen oder Verantwortung dafür zu übernehmen. Während nach außen der Eindruck entsteht, „alles sei erledigt“, trägt die Geschäftsleitung die volle Haftung für genau die Fehler, die diese technische Vorgehensweise erzeugt. Erst ein Website-Scan zeigt, welche Daten im Hintergrund tatsächlich verarbeitet werden – oft mit Ergebnissen, die Verantwortliche so nicht erwartet haben.

Runbooks machen den Unterschied zwischen “man reagiert irgendwie” und “man handelt zügig, reproduzierbar und nachweisbar”. An drei typischen Fällen zeigen wir, wie der Managed-Betrieb wirkt – von der Erkennung über die Kommunikation bis zu den Nacharbeiten. Fachbegriffe tauchen dort auf, wo sie gebraucht werden; wichtiger ist der klare Ablauf.

E-Mail-Security endet nicht am Filter. Damit Mails zuverlässig ankommen, Vertrauen schaffen und Prüfungen standhalten, braucht es vier Bausteine im Zusammenspiel: Absendernachweis, Markenanzeige, Reputation/Zustellbarkeit und prüffähige Unterlagen. Erst wenn diese Elemente sauber ineinandergreifen, reduziert sich Missbrauch messbar, die Zustellung bleibt stabil – und Audits werden zur Formalie statt zur Stressprobe.

E-Mail-Security endet nicht am Filter. Damit Mails zuverlässig ankommen, Vertrauen schaffen und Prüfungen standhalten, braucht es vier Bausteine im Zusammenspiel: Absendernachweis, Markenanzeige, Reputation/Zustellbarkeit und prüffähige Unterlagen. Erst wenn diese Elemente sauber ineinandergreifen, reduziert sich Missbrauch messbar, die Zustellung bleibt stabil – und Audits werden zur Formalie statt zur Stressprobe.

E-Mail-Sicherheit wirkt nur dann zuverlässig, wenn sie nicht als Einzelmaßnahme, sondern als laufender Betrieb verstanden wird: Zuständigkeiten sind klar, Abläufe sind dokumentiert, Ausnahmen werden kontrolliert verwaltet, und alle Beteiligten sehen regelmäßig, ob die Maßnahmen tatsächlich greifen. Genau darum geht es in diesem Teil.

E-Mail-Sicherheit wirkt nur dann zuverlässig, wenn sie nicht als Einzelmaßnahme, sondern als laufender Betrieb verstanden wird: Zuständigkeiten sind klar, Abläufe sind dokumentiert, Ausnahmen werden kontrolliert verwaltet, und alle Beteiligten sehen regelmäßig, ob die Maßnahmen tatsächlich greifen. Genau darum geht es in diesem Teil.

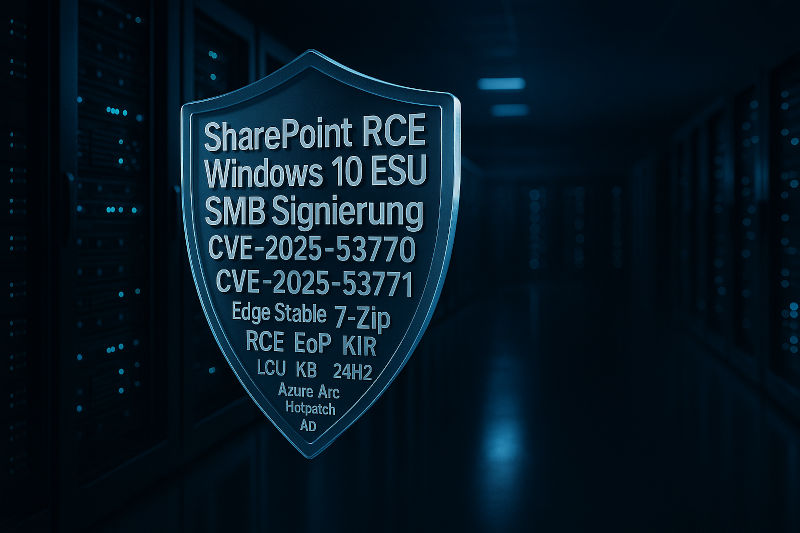

Schwerpunkt: Letztes kostenloses Sicherheitsupdate für Windows 10, Windows 11 24H2/25H2 im Feld, unternehmensrelevante Risiken und Prioritäten

Der Oktober‑Patchday fällt auf Dienstag, 14. Oktober 2025 (zweiter Dienstag im Monat). Für Unternehmen ist dieser Termin doppelt relevant: Windows 10 erhält zum letzten Mal kostenlose Sicherheitsupdates; danach sind Patches nur noch über das Extended Security Updates (ESU)‑Programm verfügbar. Parallel laufen Sicherheits‑ und Qualitätsupdates für Windows 11 24H2/25H2 sowie Windows‑Server‑Editionen. Microsoft Support+4Security-Insider+4Microsoft Support+4

Der Oktober‑Patchday fällt auf Dienstag, 14. Oktober 2025 (zweiter Dienstag im Monat). Für Unternehmen ist dieser Termin doppelt relevant: Windows 10 erhält zum letzten Mal kostenlose Sicherheitsupdates; danach sind Patches nur noch über das Extended Security Updates (ESU)‑Programm verfügbar. Parallel laufen Sicherheits‑ und Qualitätsupdates für Windows 11 24H2/25H2 sowie Windows‑Server‑Editionen. Microsoft Support+4Security-Insider+4Microsoft Support+4

Im dritten Teil der Reihe zur E-Mail-Security werden drei Funktionen vorgestellt, die die Wirksamkeit im Tagesgeschäft deutlich erhöhen – mit klarem Nutzen und überschaubarem Aufwand:

Im dritten Teil der Reihe zur E-Mail-Security werden drei Funktionen vorgestellt, die die Wirksamkeit im Tagesgeschäft deutlich erhöhen – mit klarem Nutzen und überschaubarem Aufwand:

Die Lage: SonicWall hat bestätigt, dass Unbefugte die Konfigurations-Backups aller Kunden abrufen konnten, die die MySonicWall-Cloud-Backup-Funktion genutzt haben. Die frühere „< 5 %“-Einschätzung wurde nach der forensischen Untersuchung widerrufen. Die Dateien enthalten vollständige Konfigurationsdetails; hinterlegte Zugangsdaten sind verschlüsselt, dennoch liefern die Backups eine präzise Landkarte der Verteidigung (Regeln, VPN-Profile, Dienste) und erhöhen damit das Risiko gezielter Angriffe.

Die Lage: SonicWall hat bestätigt, dass Unbefugte die Konfigurations-Backups aller Kunden abrufen konnten, die die MySonicWall-Cloud-Backup-Funktion genutzt haben. Die frühere „< 5 %“-Einschätzung wurde nach der forensischen Untersuchung widerrufen. Die Dateien enthalten vollständige Konfigurationsdetails; hinterlegte Zugangsdaten sind verschlüsselt, dennoch liefern die Backups eine präzise Landkarte der Verteidigung (Regeln, VPN-Profile, Dienste) und erhöhen damit das Risiko gezielter Angriffe.

Postfächer von Geschäftsführung, Finanzverantwortlichen, Einkauf, Personal oder IT sind besonders attraktiv: Hier werden Budgets freigegeben, Kontodaten geändert und sensible Entscheidungen vorbereitet. Angreifer setzen auf Täuschung und Tempo – kurze Nachrichten, hoher Druck, der Anschein von Vertraulichkeit. Ziel ist es, diese Angriffe früh zu erkennen, Fehlalarme niedrig zu halten und schnelle Entscheidungen zu ermöglichen.

Immer noch oft unterbewertet: Informationssicherheit und Datenschutz sind heute Grundvoraussetzung für den Betrieb jeder Organisation. Unternehmen müssen sicherstellen, dass Informationen korrekt, vollständig und vertraulich behandelt werden. Gleichzeitig ist es unverzichtbar, dass die technischen Systeme, auf denen diese Informationen gespeichert, verarbeitet oder übertragen werden, zuverlässig funktionieren und wirksam gegen eine Vielzahl an Gefährdungen geschützt sind – von klassischen Angriffen bis zu immer neu entstehenden Bedrohungen.

Comp4U GmbH

Robert-Bosch-Str. 5

63225 Langen

Tel: +49 (0) 6103-9707-500

E-Mail: info@comp4u.de

Kontakt aufnehmen